Milum, un peligroso troyano que obtiene el control remoto de dispositivos | Endpoint | IT Digital Security

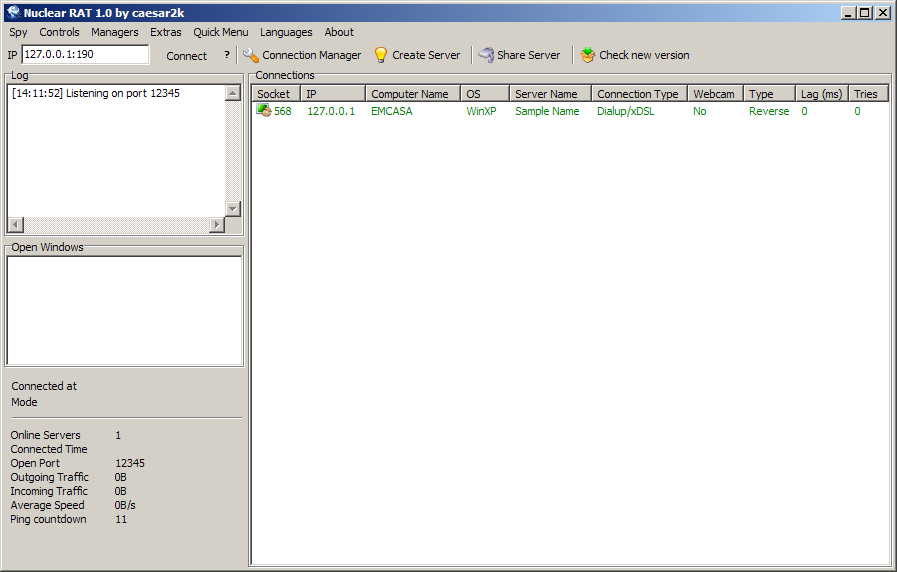

WSHRAT: troyano de acceso remoto capaz de realizar múltiples acciones en un equipo infectado | WeLiveSecurity

OmniRAT ¿Herramienta de acceso remoto o troyano para control total? » MuySeguridad. Seguridad informática.

Los troyanos de acceso remoto ganan protagonismo entre los ciberdelincuentes | El Candelero Tecnológico